Risiko: sehr hoch

ZUSAMMENFASSUNG

Eine nicht dokumentierte Hintertür in verschiedenen Routern der Firmen

Netgear, Belkin/Linksys und Cisco ermöglicht die unkontrollierte

Fernadministration des Routers aus dem Internet und dem lokalen Netz.

BETROFFENE SYSTEME

– Cisco Access Point WAP4410N

– CISCO Gigabit Security Router

– CISCO Gigabit Security Router RVS4000

– CISCO Gigabit Security Router WRVS4400N 1

– CISCO Gigabit Security Router WRVS4400N 2

– Linksys Router

– Netgear Router

EMPFEHLUNG

Aktuell liegen keine einfach umsetzbaren Informationen der Hersteller zur

Behebung der Schwachstelle vor. Während von Belkin/Linksys bisher kein

Sicherheitsupdate angekündigt wurde, will Cisco Ende Januar ein

Softwareupdate zur Verfügung stellen und Netgear Ende März.

Die Firma Netgear empfiehlt außerdem ein WLAN zu Hause niemals ohne WPA2

Verschlüsselung zu betreiben, also sämtliche Kommunikation nur

verschlüsselt zu übertragen.

Trotzdem bleibt festzustellen, dass die Schwachstelle zur Zeit aktiv

ausgenutzt wird. Daher sollten Sie prüfen, ob ein Weiterbetrieb des

Gerätes für Sie möglich ist oder ob Sie davon solange Abstand nehmen

können, bis die Schwachstelle durch die Hersteller tatsächlich behoben

wird.

Update1: Von Netgear wird mittlerweile ein Patch für das Modell DGN1000

angeboten.

Update2: Der Patch für das Modell DGN1000 beseitigt nicht die Hintertür,

sondern ändert nur die Art der Aktivierung. Das Modell ist weiterhin aus

dem lokalen Netzwerk angreifbar. Ein Angriff aus dem Internet ist jetzt

zwar schwerer, aber nicht unmöglich. Es ist nicht auszuschließen, dass

auch andere bereits aktualisierte Modelle weiterhin von der Schwachstelle

betroffen sind.

BESCHREIBUNG

Zur Zeit ist die Hintertür für folgende Produkte bestätigt:

Cisco RVS4000 4-port Gigabit Security Router bis Firmware 2.0.3.2,

Cisco WRVS4400N Wireless-N Gigabit Security Router Hardware Version 1.0,

1.1 bis Firmware 1.1.13,

Cisco WRVS4400N Wireless-N Gigabit Security Router Hardware Version 2.0

bis Firmware 2.0.2.1,

Cisco WAP4410N Wireless-N Access Point bis 2.0.6.1,

Netgear DGN1000B,

Netgear DGN1000,

Netgear DM11PSPv2,

Netgear DM111Pv2,

Netgear DGN3500,

Netgear JNR3210.

Die genannten Router der Firma Netgear sind laut Aussage des Herstellers

nur im lokalen Netz angreifbar.

Auch Router der Firmen Belkin/Linksys enthalten die Hintertür. Da uns bis

heute keine Stellungnahme des Herstellers vorliegt, dient hier als

Referenz die Liste der Schwachstellen-Veröffentlichung.

Mit dem Heise Netzwerkcheck kann geprüft werden, ob Ihr Gerät über das

Internet anfällig ist. Wählen Sie dazu unter „Art des Scans“ die Option

„Mein Scan“ und tragen Sie in das Textfeld den Port 32764 ein.

Eine nicht dokumentierte Hintertür in verschiedenen Routermodellen

ermöglicht es einem Angreifer aus dem Internet die vollständige Kontrolle

über den Router zu übernehmen und alle Passworte und Benutzerkennungen im

Klartext zu lesen.

QUELLEN

– Schwachstelle CVE-2014-0659 (Cisco – Englisch)

http://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20140110-sbd

– Heise Netzwerk-Scan

http://www.heise.de/security/dienste/portscan/test/go.shtml?scanart=3

– Schwachstellen-Veröffentlichung von Eloi Vanderbeken

https://github.com/elvanderb/TCP-32764

– Heise Meldung vom 22.4.2014

http://www.heise.de/newsticker/meldung/Netgear-Update-Router-Backdoor-nur-versteckt-2173996.html

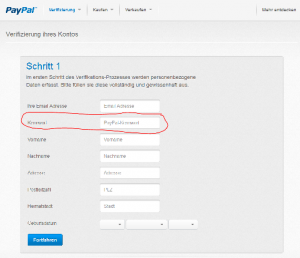

Immer neue PayPal Phishing-Seite treffen ein. Fast täglich versuchen Hacker mit gefakten Webseiten an die Kontodaten von Paypal-Nutzern zu gelangen.

Immer neue PayPal Phishing-Seite treffen ein. Fast täglich versuchen Hacker mit gefakten Webseiten an die Kontodaten von Paypal-Nutzern zu gelangen.